산업 네트워크는 주로 증가하는 비즈니스 요구를 해결하기 위해 구축및 확장되므로 관리자가 일반적인 시스템 취약점을 간과하는 것이 쉬울 수 있습니다. 예를 들어 새로 구축되거나 확장된 네트워크에 장치를 추가할 때 포트의 잠금을 해제한 산업용 이더넷 스위치를 알고 계십니까? 또는 두 번 생각하지 않고 단순히 새로운 장치를 연결합니까?

오늘날의 세계에서 일반적인 시스템 취약점을 무시하면 전체 네트워크가 위험에 처할 수 있다는 것을 잊어서는 안됩니다. 다음 시나리오에서는 사이버 공격의 세 가지 주요 단계(예: 탐사, 활용 및 공격)에서 악용될 수 있는 산업 네트워크의 몇 가지 일반적인 시스템 취약점을 요약합니다. 위협을 검토한 후 산업 네트워크 보안을 강화하는 방법에 대한 팁이 제공됩니다.

1단계 취약점: 탐사 및 침투

네트워크에 마지막으로 로그인한 시간을 기억하십시오. 암호가 얼마나 복잡하셨습니까? 약한 암호는 바쁜 관리자가 기억하기가 더 쉬울 수 있지만 악의적인 행위자들이 무차별 암호 대입 공격을 통해 해독하는 것이 쉽습니다. 공격자가 네트워크 로그인 자격 증명을 쉽게 추측할 수 있도록 하는 것은 강도가 쉽게 찾을 수 있는 위치에 키를 집에 놓는 것과 같습니다.

공격자는 일반적으로 네트워크에서 열린 포트를 악용합니다. 예를 들어 이더넷 스위치는 네트워크에서 정보를 전송하고 수신하는 게이트 역할을 합니다. 문을 열어 두면 침입자가 바로 들어갈 수 있습니다. 네트워크를 스캔하면 해커가 열린 포트를 식별하고 잠금 해제 된 게이트를 통해 들어오는 강도처럼 네트워크에 침투 할 수 있습니다.

완화시키는 방법

네트워크 보안을 강화하는 가장 간단한 방법중 하나는 사용자가 충분히 복잡한 암호를 만들어 공격자가 무차별 암호로 자격 증명을 추측할 가능성을 줄이는 것입니다. 추가 보안을 위해 로그인 시도 횟수를 제한하는 로그인 실패 잠금 메커니즘을 고려해야 하며, 이는 무차별 암호 대입 공격을 나타낼 수 있습니다. 포트 검색으로부터 네트워크를 보호하려면 방화벽을 통해 액세스할 수 있는 포트의 화이트리스트를 만들고 WAN ping을 비활성화할 수도 있습니다.

2단계 취약점: 활용 및 네트워크 제어

사이버 공격의 두 번째 단계에서 악의적인 행위자는 이미 네트워크에 침투했으며 자체 용도로 네트워크의 리소스를 사용하고 있습니다. 그들은 적극적으로 네트워크에 혼란을 파괴하지 않지만, 그들은 비밀리에 정보를 수집하고 더 유해한 공격을 위한 기초를 마련하고 있습니다.

예를 들어 해커는 다양한 검색 도구를 사용하여 네트워크 토폴로지에 대해 알아서 다음 대상을 찾고 더 많은 장치에 액세스하거나 제어할 수 있습니다. 공격자는 명령 주입을 사용하여 인증 요구 사항을 우회하거나 더 높은 수준의 사용자 권한을 부여하여 악의적인 목적으로 금지명령 및 명령자 네트워크 장치를 실행할 수도 있습니다.

완화시키는 방법

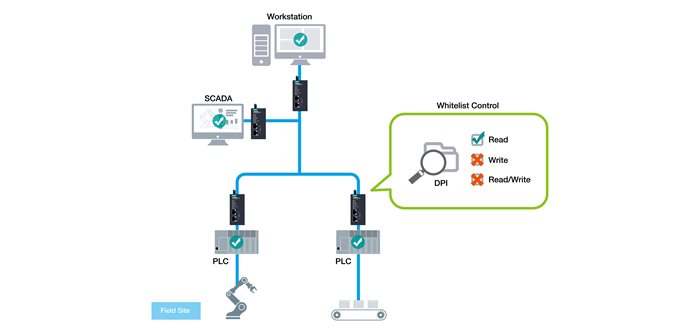

공격자의 네트워크 전체 이동 기능을 제한하고 장치를 지휘하는 방법을 완화하는 방법은 네트워크 세분화 및 트래픽 제어를 권장합니다. 예를 들어 네트워크를 더 작은 세그먼트로 분할하고 이러한 세그먼트를 통과하는 통신을 제어해야 합니다. 또한 명령 주입을 방지하기 위해 화이트리스트 컨트롤을 배포하면 보안 위반의 심각도가 제한될 수 있습니다.

요약

점점 더 많은 산업 네트워크를 대상으로 하는 사이버 공격을 통해 이러한 약점이 해를 끼치려는 사람들이 악용되기 전에 시스템 취약점을 식별하고 완화하는 것이 중요합니다. 네트워크 보안을 강화하기 위해 취할 수 있는 두 가지 방향이 있습니다. 하나는 산업 네트워크가 승인된 트래픽이 올바른 장소로 흐를 수 있도록 하는 기반 보안 네트워크 인프라를 갖도록 하는 것입니다. 또는 중요한 자산을 식별하고 산업 IPS 또는 화이트리스팅 제어와 같은 계층화된 보호를 제공할 수 있습니다.

산업 사이버 보안 솔루션에 대한 자세한 내용 알아보기(클릭)